앵하니의 더 나은 보안

WEB Ahnlab Safe Transaction bypass 본문

금융권에서 ahnlab safe transaction을 웹 보안솔루션으로 많이 사용들한다.

이 솔루션이 필수 설치프로그램으로 있다면, 웹 서버에 접근하고 거의 동시에 프록시 프로그램과 브라우저 개발자 도구를 사용할 수 없게 종료된다.

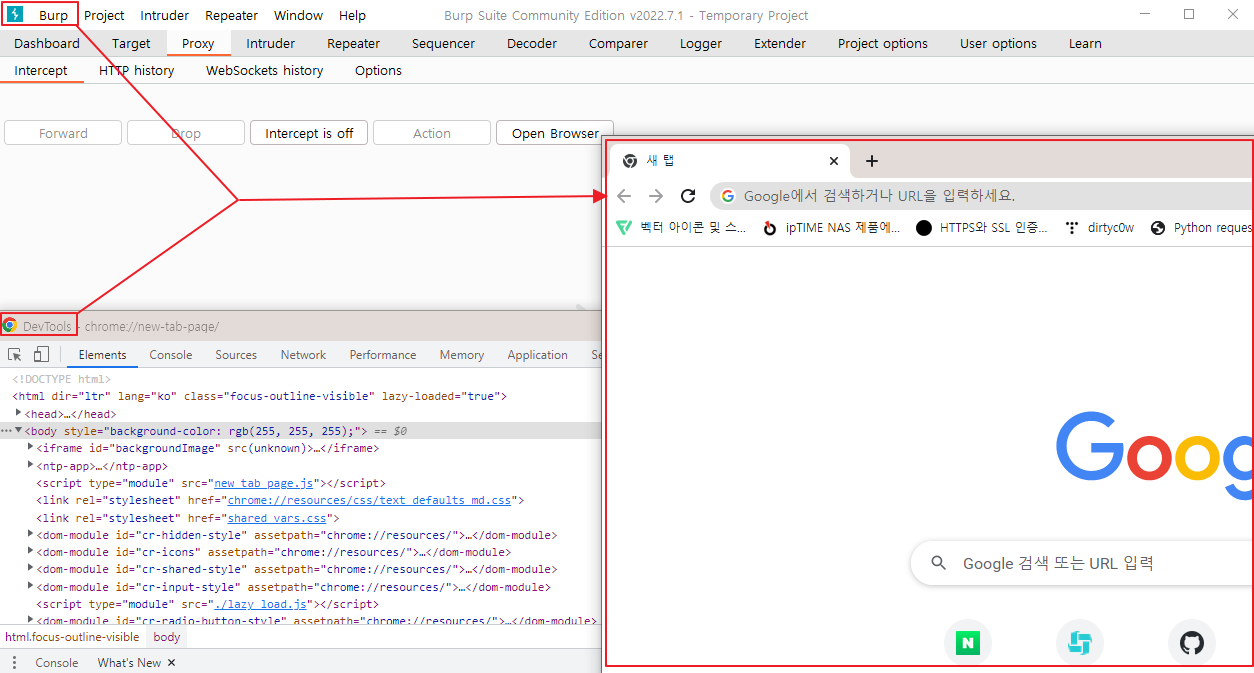

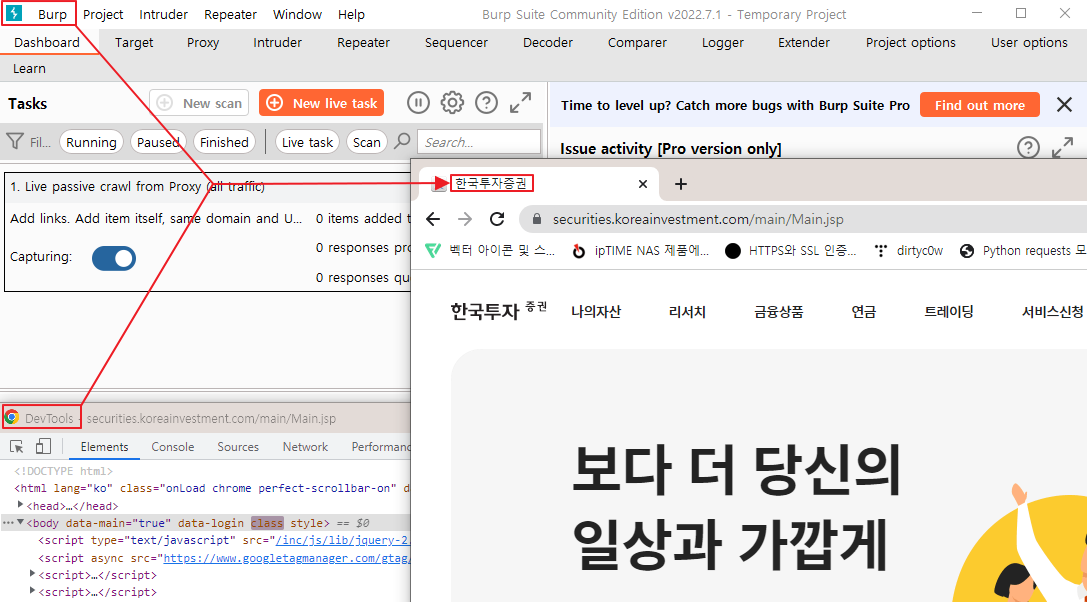

예로, 한국투자증권 웹 서비스를 진단하기위해 크롬 개발자도구와 burp suite를 실행했을때,

브라우저에서 웹 서버에 접근함과 거의 동시에 크롬 개발자도구와 burp suite가 강제로 종료된다.

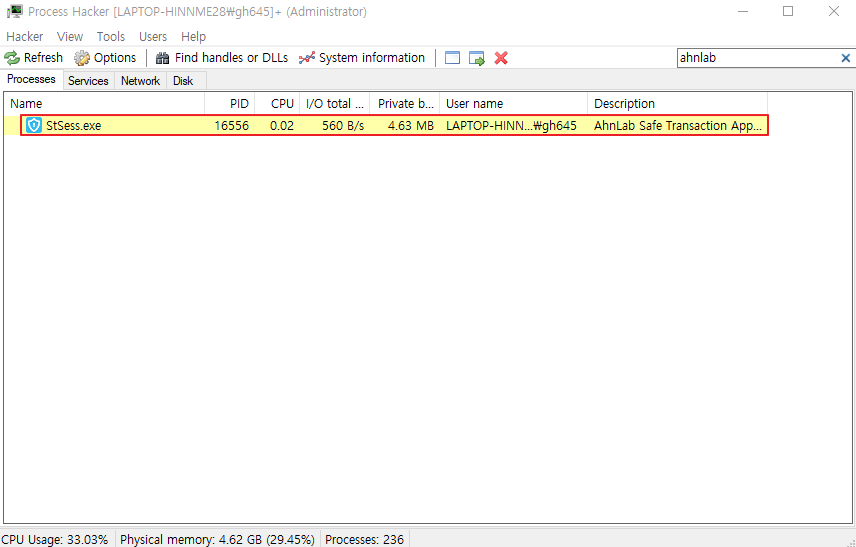

가만히 있는데 어떻게 Ahnlab Safe Transaction이 실행되는지 궁금해서 process hacker로 확인해보니 애초에 솔루션이 백그라운드에서 SYSTEM권한으로 실행돼 있음을 확인했다.

administrator 권한도 아니고 어떻게 sysetm권한으로 실행했는지 모르지만 일단 Ahnlab Safe Transaction이 자동실행되지 않도록 설정 > 앱 > 시작프로그램에서 제외시켰다.

그러고 시스템을 재부팅했지만 마찬가지로 ASDSvc 프로세스가 SYSTEM권한으로 실행돼있었다.

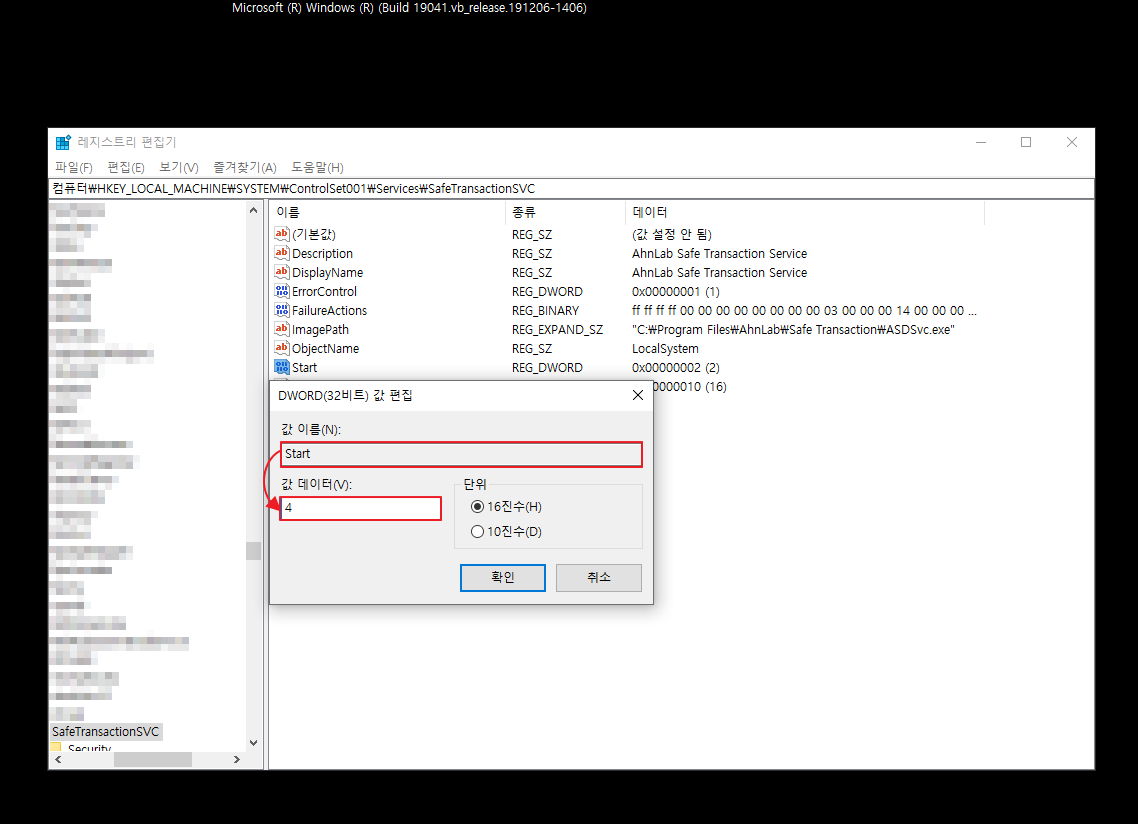

결국 Ahnlab Safe Transaction 관련 레지스트리를 변경해보기로 한다.

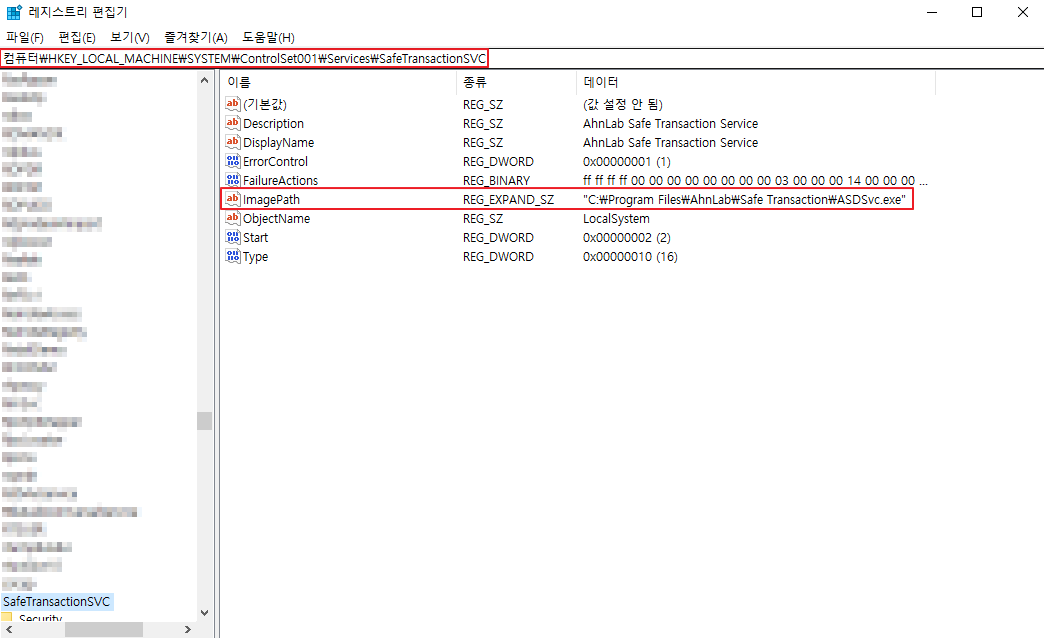

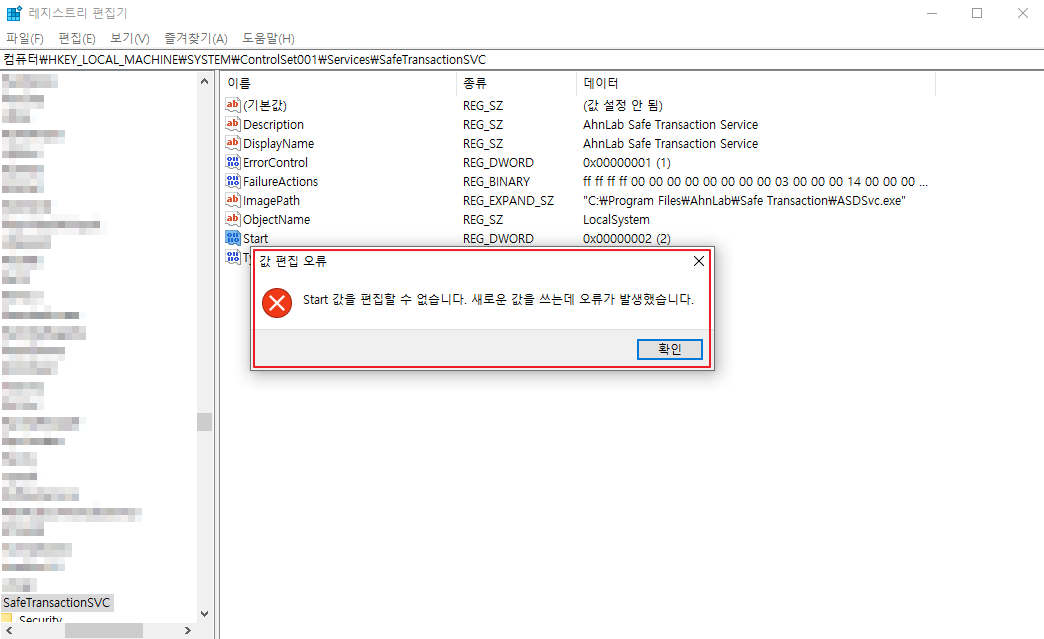

레지스트 중 컴퓨터\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SafeTransactionSVC 경로에 ASDSvc 관련 설정 값들이 존재해 확인했다.

딱 보니 Start라는 이름부터 미심쩍다.

그래서 찾아봤다.

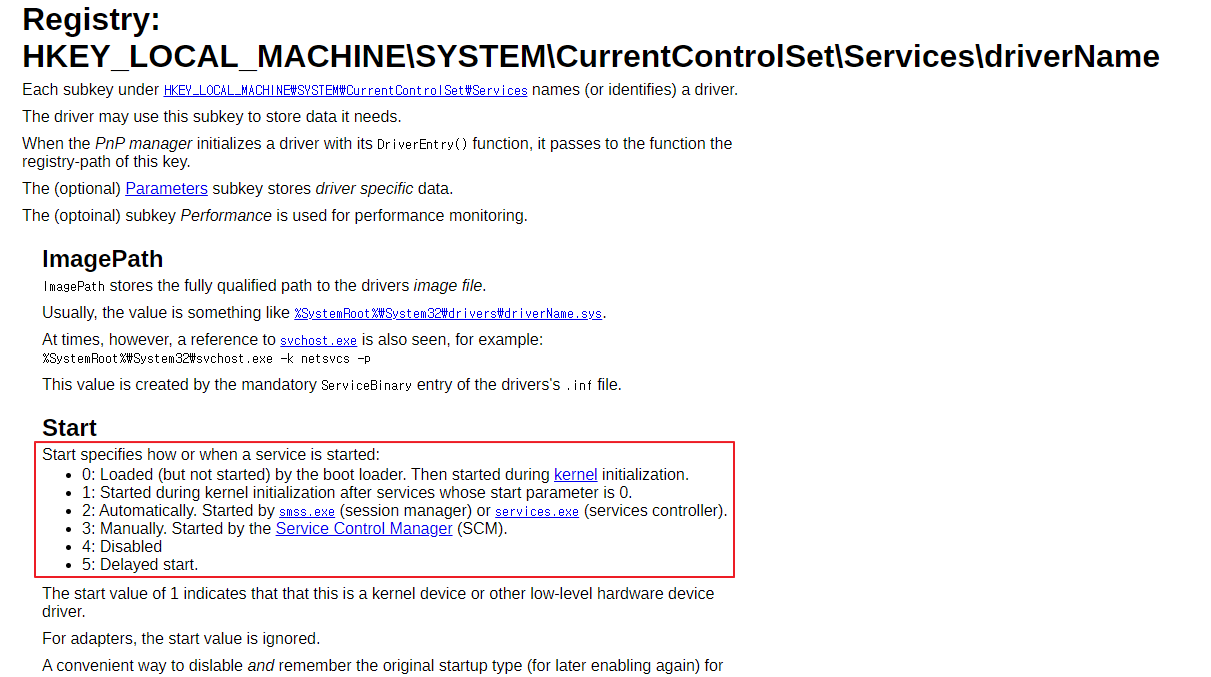

찾아보니 Start에 들어간 각 데이터들은 다음을 의미한다고 한다.

0. 부트로더에 의해 로드되고, 커널 초기화가 진행되는 동안 실행된다.

1. 커널 초기화 후에 파라미터가 0인 채 실행된다.

2. 자동으로 실행되는데, smss.exe 프로세스나 services.exe 프로세스에 의해 실행된다.

3. SCM에 의해 수동으로 실행된다.

4. 사용하지 않는다.

5. 지연된 시작(?)

근데 ASDSvc.exe 파일은 Start값으로 2를 가지고 있으니 smss.exe나 services.exe에 의해 자동으로 실행되는 거였고,

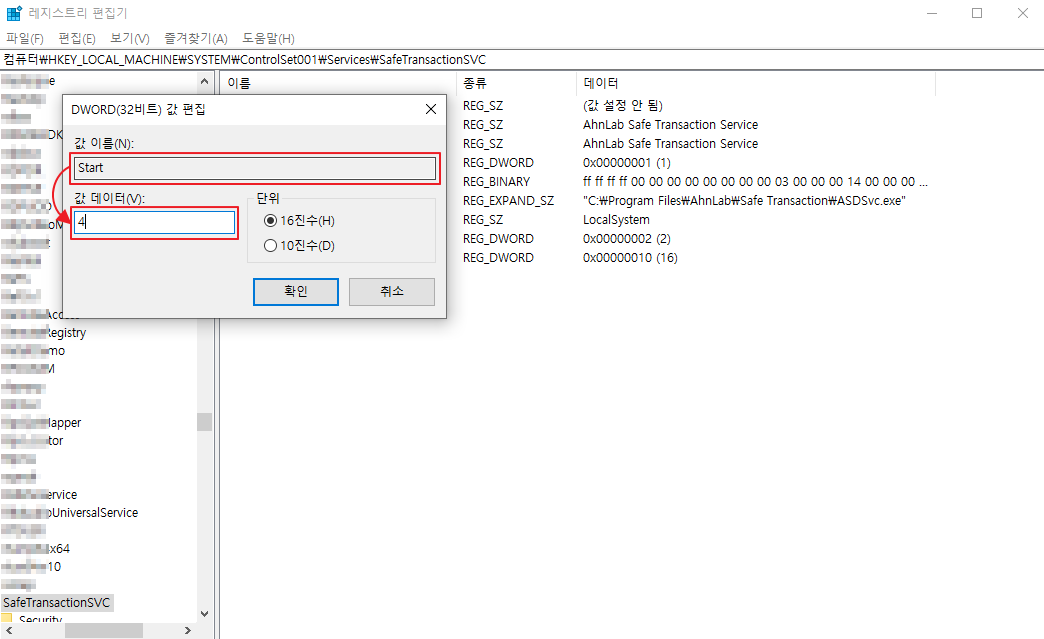

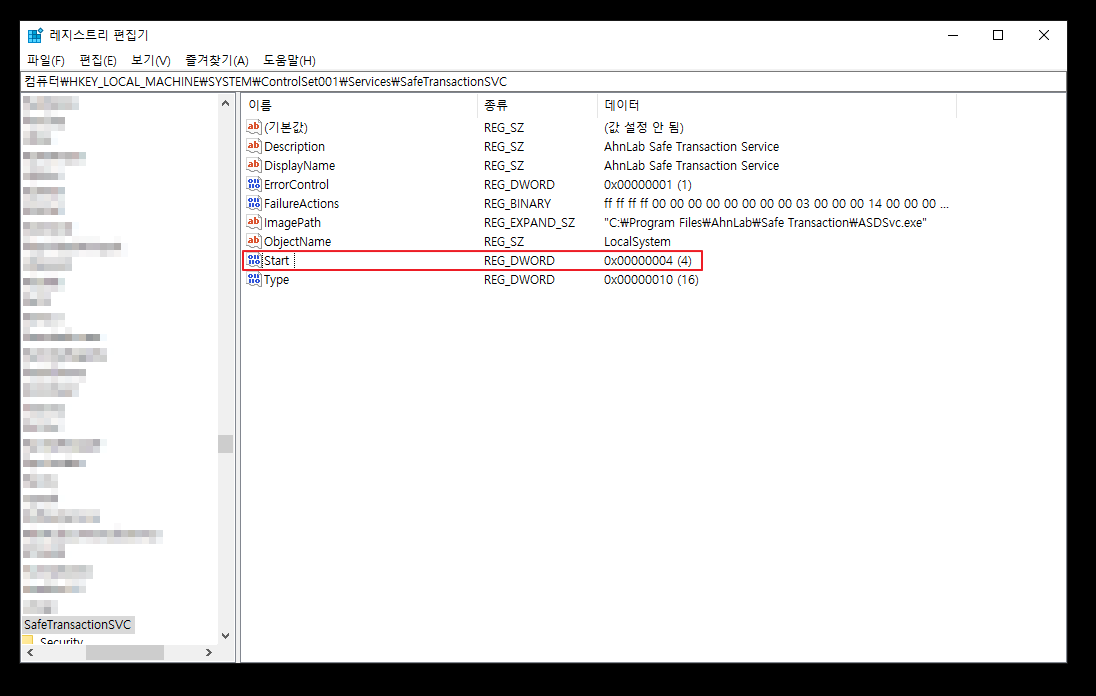

그래서 SYSTEM권한으로 실행되는 거였다. 그럼 저 값을 4로 변경해 disabled 시켜본다.

막상 4로 변경하려니 편집 할 수 없단다.

저 메시지박스를 확인하고 관리자권한으로 regedit도 실행해보고 ASDSvc.exe 프로세스 종료도 시켜봤지만 똑같았다.

왜 안된다는건지 찾아봤는데 이렇다 할 자료들은 찾을 수 없었다.

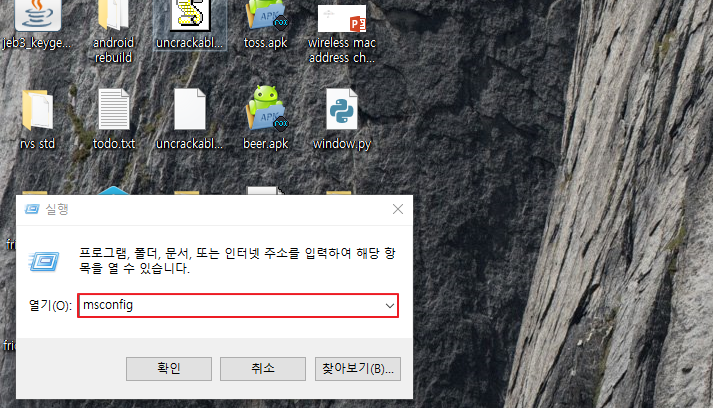

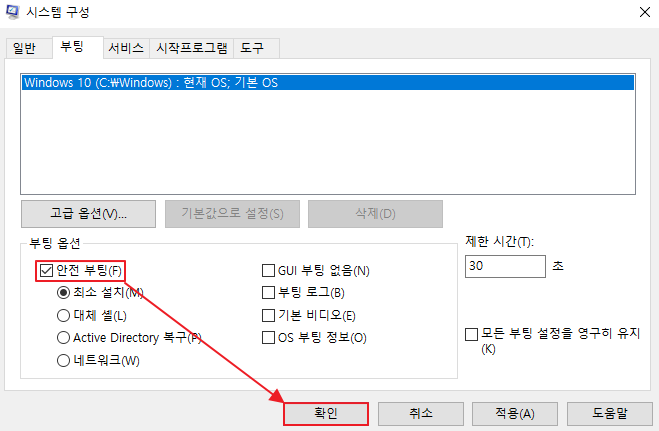

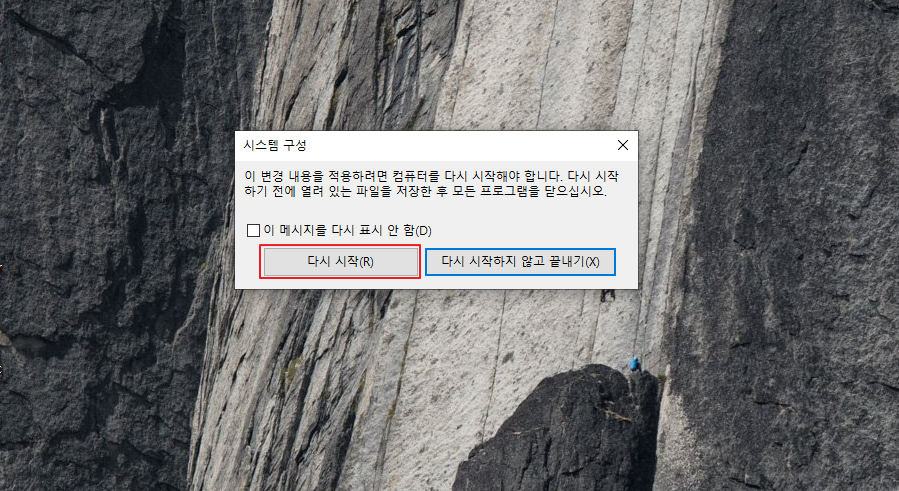

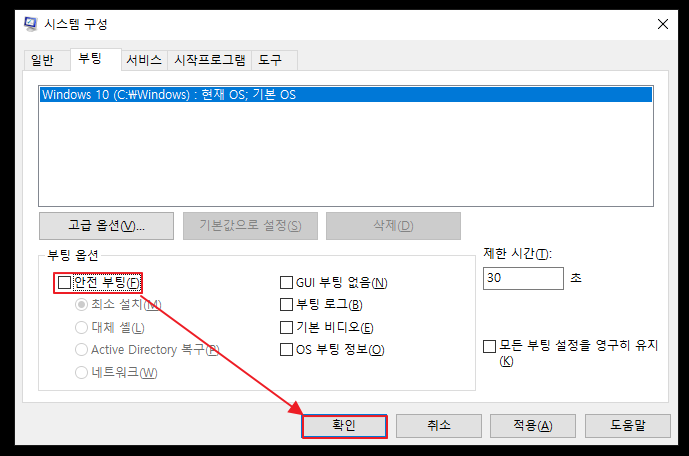

개중에 그냥 안전모드로 부팅해서 편집하라고 하는 글을 보곤 결국 안전모드로 재부팅해서 편집해보기로 한다.

그 후에 재부팅이 되면, ASDSvc.exe가 더 이상 자동으로 실행되지 않는다.

ASDSvc.exe 프로세스가 실행되지 않은 상태에서는 한국투자증권 웹 서비스에 접근했을 때도 burp suite와 크롬 개발자 도구를 이용할 수 있다.

AOS(Ahnlab 솔루션)이 '설치됨'으로 체크된 것도 확인 할 수 있다.

위 과정들을 통해 Ahnlab Safe Transaction이 적용된 웹 서비스에서 Burp suite와 크롬 개발자도구를 통해 웹 진단이 가능하다.

근데 또 안전모드로 부팅할 수 없는 환경의 친구들이 있다.

그 친구들은 stSess.exe 프로그램을 변조해 강제종료 프로세스를 우회해야한다.

관련해서는 아래 게시글을 참고하면 된다.

: https://aeng-is-young.tistory.com/entry/Ahnlab-Safe-Transaction-Bypass

(응용프로그램 변조)AhnlabSafe Transaction Bypass

Aeng = Young (응용프로그램 변조)AhnlabSafe Transaction Bypass 본문 모의해킹/ETC (응용프로그램 변조)AhnlabSafe Transaction Bypass Aenghan 2022. 7. 18. 22:57 Prev 1 ··· 6 7 8 9 10 11 12 13 14 ··· 16 Next

aeng-is-young.tistory.com

'보안 기술 > WEB' 카테고리의 다른 글

| CSRF 취약점과 대응방안 (0) | 2022.08.22 |

|---|---|

| SSL strip과 HSTS (0) | 2022.08.12 |

| X-XSS-PROTECTION bypass(X-XSS-Nightmare, XXN) (0) | 2022.07.18 |

| JWT (0) | 2022.07.18 |

| [CVE-2009-3555] 금취평 취약한 https 재협상 허용 관련 (0) | 2022.07.18 |